Das Internet lauert voller Gefahren. Die gefährlichsten Mechanismen die Angreifer verwenden, haben wir hier einmal für Sie zusammengefasst. Seien Sie immer auf der Hut – denn einen Virus hat man sich schnell eingefangen. Natürlich sind wir Ihnen immer gerne behilflich, wenn sich auf Ihrem PC etwas eingenistet hat. Ein Datenverlust ist dabei jedoch häufig unausweichlich. Sprechen Sie uns deshalb gerne auch auf maßgeschneiderte Backup-Konzepte für Ihr Unternehmen an.

Malware: Trojaner und Würmer

Bei Malware handelt es sich um Computerprogramme die auf dem Computer Dinge ausführen, die nicht gewünscht sind. Zum Beispiel können damit Passwörter oder andere Daten von Ihnen ausgespäht oder Ihr verwendetes Betriebssystem unbrauchbar gemacht werden. Meistens läuft die Software im Hintergrund, sodass man davon gar nichts mitbekommt – außer ein Virenprogramm auf dem Computer schlägt an. Zu der bekanntesten Malware zählen nach wie vor Trojaner und Würmer.

Drive-by-Downloads beim Besuch von Websites

Ein großes Risiko birgt dabei Ihr Browser. Falls Sie zum Beispiel eine Website besuchen, welche Java-Funktionen verwendet, könnte dadurch auch Schadcode über den Browser übertragen werden. Man denkt sich nichts und surft auf einer Website, klickt dort auf einen Link oder will ein Video ansehen. Plötzlich startet der Computer einen Download. Mit etwas Pech haben Sie sich gerade Malware eingefangen, welche eventuell hinter einem normal aussehenden Link platziert wurde.

Ausspähen durch infizierte Websites und Apps

Bei der sogenannten „SQL-Injection“ erlangt der Angreifer durch bestimmte Techniken den Zugang zu Datenbankschnittstellen. Dadurch kann er eigene SQL-Abfragen einschleusen.

Versteckte Daten, wie Passwörter und Benutzernamen können so ausgelesen und / oder geändert werden, Selbiges gilt auch für die heiligen Administratorzugänge. Ebenfalls besteht die Möglichkeit, das die Angreifer Teile des Systems zerstören, oder Datenbanken komplett löschen.

Botnetze: Mit Hilfe von infizierten Computersystemen zur Simultanattacke

Ein Botnetz entsteht, wenn kompromittierte (manipulierte) Computer als Netzwerk fungieren. Dies geschieht, indem Sie zum Beispiel alle eine bestimmte Malware installiert haben, die im Hintergrund läuft. Der sogenannte „Botmaster“ kann diese Computer dann nach Belieben kontrollieren.

Oft werden über solche Netzwerke von infizierten Computern illegale Handlungen ausgeführt. Zum Beispiel werden Spam- oder Phishing-Mails verschickt oder DDoS-Angriffe ausgeführt. Die User der infizierten und durch Fremde kontrollierte Computer bekommen das zumeist überhaupt nicht mit.

Lahmlegen ganzer Systeme durch DDoS

Bei einem DDoS-Angriff werden gleichzeitig von tausenden PCs aus bestimmte Websites aufgerufen. Die Server hinter den Websites brechen irgendwann unter der Last zusammen und sind erst einmal nicht mehr erreichbar. Gerade bei Online-Shops bringt das schnell hohe Umsatzverluste mit sich.

Im zuletzt häufig in der Presse erwähnten „Darknet“, kann man sogenannte DDoS Attacken gezielt kaufen. Verwendet werden dafür manipulierte Computer und Botnetze.

Spamnachrichten

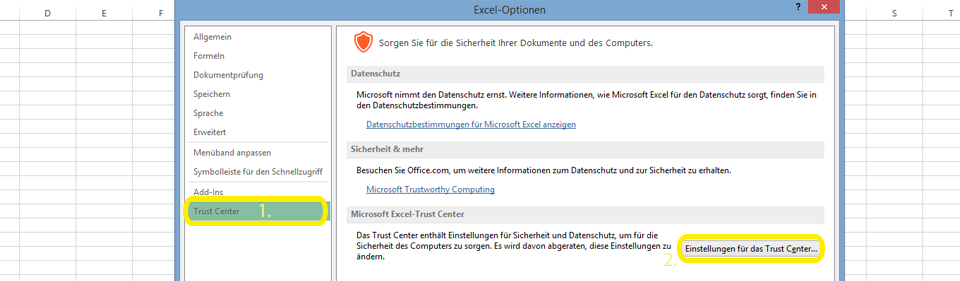

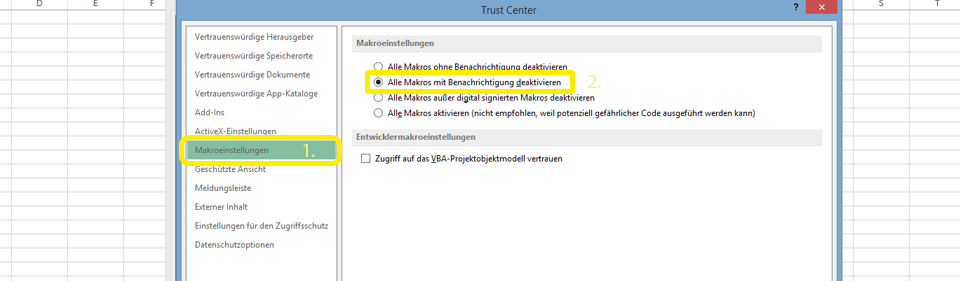

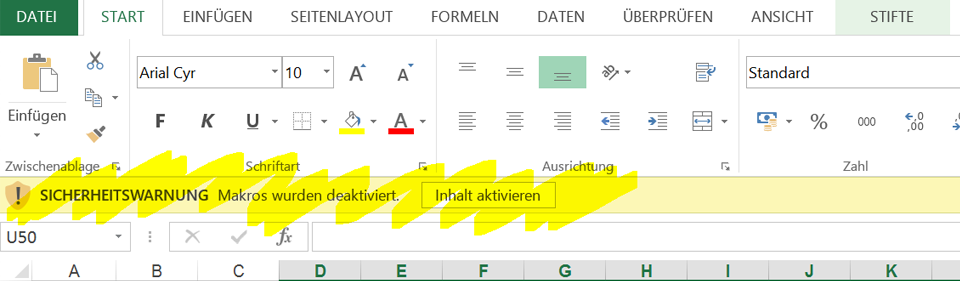

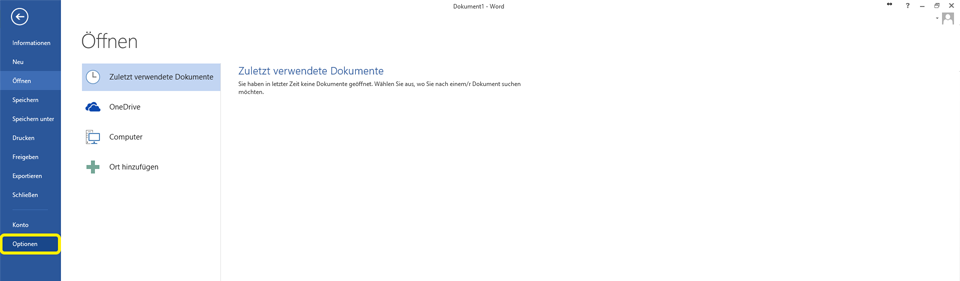

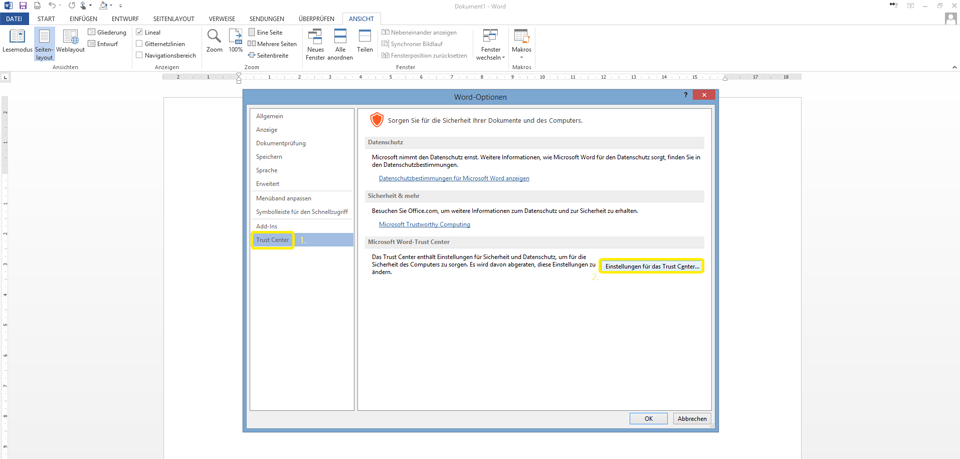

Dagegen gibt es leider niemals einen hundertprozentigen Anti-Spam-Schutz – da diese Nachrichten gefühlt minütlich weiterentwickelt werden. Manche E-Mails sollen Sie dazu bringen Geld von Ihrem Konto zu überweisen oder Tabletten zu kaufen. Andere dagegen beinhalten Viren oder Trojaner – die Schadsoftware bei Ihnen ausführen. Ganz aktuell ist hier der sogenannte Locky Virus (mehr dazu hier). Dabei handelt es sich um einen Erpresser-Virus, der Ihre Daten verschlüsselt, die Sie dann mittels Bitcoins wieder „freikaufen“ sollen. Im Social-Media-Zeitalter wird auch immer mehr Spam über Facebook und Co verbreitet.

Phishing: Organisierter Datendiebstahl

Eine weitere Variante der Cyber-Attacke durch gefälschte Websites, ist Phishing. Die besuchte Website oder der Newsletter sieht dem Original z.B. Ihrer Bank, Amazon oder Ebay sehr ähnlich. Unwissend geben Sie hier Ihre Daten ein und in kürzester Zeit freut sich der Kriminelle auf der anderen Seite über Ihre Daten. Vor allem Login-Daten werden so sehr häufig ergaunert.

Physischer Diebstahl und Verlust sensibler Datenträger

Bei dem Diebstahl oder Verlust von Smartphones oder Tablets, kann der Dieb bzw. Finder die darauf befindlichen Daten ausspähen. Ein paar Tipps wie Sie Ihre Geräte sicherer gestalten finden Sie hier.

Datenverlust als Folge von Cyber-Attacken

Beliebtestes Ziel von Cyber-Kriminellen ist das Ausspähen von sensiblen Daten, um zum Beispiel auf fremde Bankkonten zugreifen zu können. Teilweise werden z.B. Kreditkartendaten nach dem Klau sogar ganz offen im Internet veröffentlicht, sodass sich quasi jeder daran bedienen könnte. Ein bekannter Fall einer Cyber-Attacke, die im letzten Jahr durch die Medien ging, war das Hacken von Webclouds. So wurden eigentlich private Fotos von Prominenten geklaut und veröffentlicht.