Achtung:

Auf Grund der aktuellen Viren-Welle durch Wanna Cry / WannaCrypt (sog. Encryption Trojaner) sind ebenfalls dringend Windows Updates erforderlich. Bitte führen Sie alle Updates bis Stand Mai 2017 aus und prüfen Sie die erfolgte Installation. Bei Bedarf oder wenn Sie Fragen haben, bitten wir Sie, sich mit unserem Support in Verbindung zu setzen: service@all-connect.net

Vor kurzem ist eine Sicherheitslücke bei Microsoft Windows bekannt geworden. Microsoft reagierte schnell und stellt bereits einen Notfall-Patch zur Verfügung. Die Sicherheitslücke betrifft fast alle Windowsversionen inkl. Server. Führen Sie anstehende Updates umgehend aus!

Wie ist die Lücke entstanden?

Das Einfalltor befindet sich im integrierte Virenscanner „Defender“. Dieser durchsucht das System nach Schadcode. Findet der Scanner Inhalte, die er für JavaScriptCode hält, wird dieser teilweise nicht genau genug vom System geprüft und einfach ausgeführt. Der Angreifer muss den Virenscanner also nur dazu bringen den Angriffscode zu verarbeiten und auszuführen und schon hat er Zugang zu Ihrem System.

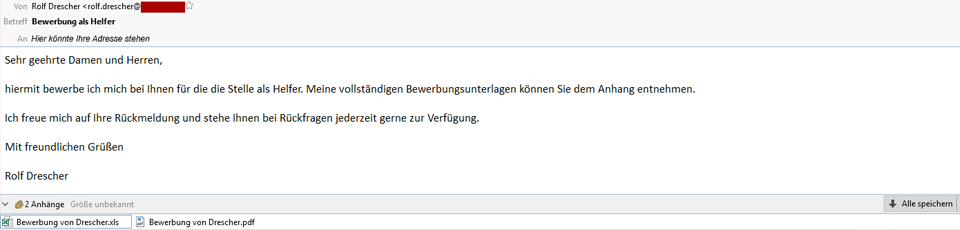

Wie gelangt der Schadcode zu Ihnen?

Es genügt Ihnen eine E-Mail mit Schadcode zu schicken. Für die Ausführung des Schadcodes ist es nicht mal mehr notwendig, dass Sie die Datei vorher anklicken und öffnen. Das übernimmt im Unglücksfall die Windows-Sicherheitslücke bereits für Sie, die den Code zuvor nicht genau genug geprüft hat. Es könnte auch der Besuch auf einer Website, die mit Schadcode versehen ist, bereits ausreichen.

Welche Systeme sind betroffen

Betroffen sind laut Microsoft folgende Systeme beziehungsweise Produkte:

- Microsoft Forefront Client Security

- Microsoft Forefront Endpoint Protection 2010

- Microsoft Forefront Security für SharePoint Service Pack 3

- Microsoft System Center 2012 Endpoint Protection

- Microsoft System Center 2012 Endpoint Protection Service Pack 1

- Microsoft Malicious Software Removal Tool

- Microsoft Security Essentials

- Microsoft Security Essentials Prerelease

- Windows Defender für Windows 8

- Windows Defender für Windows XP, Windows Server 2003, Windows Vista, Windows Server 2008, Windows 7, Windows Server 2008 R2

- Windows Defender Offline

- Microsoft Intune Endpoint Protection

Sind auch Windows-Server betroffen?

Ganz klar – ja. Hier kann der Angriff zum Beispiel durch hochgeladenen Dateien erfolgen.

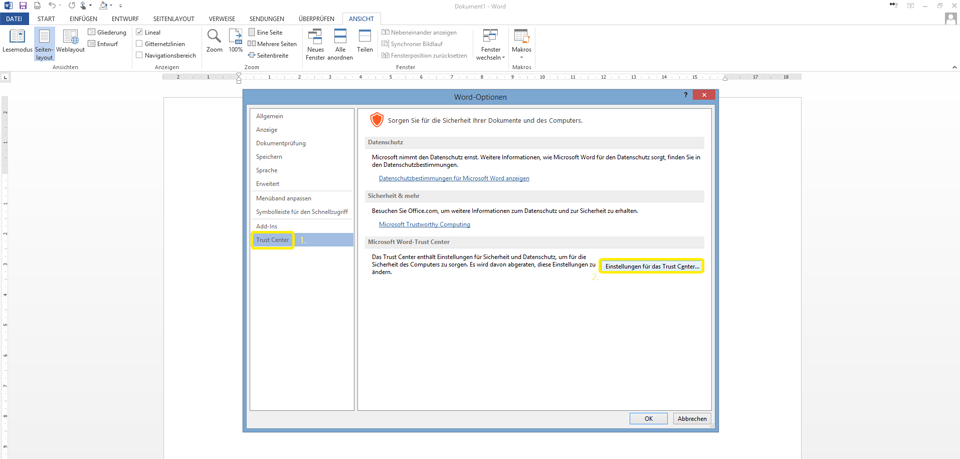

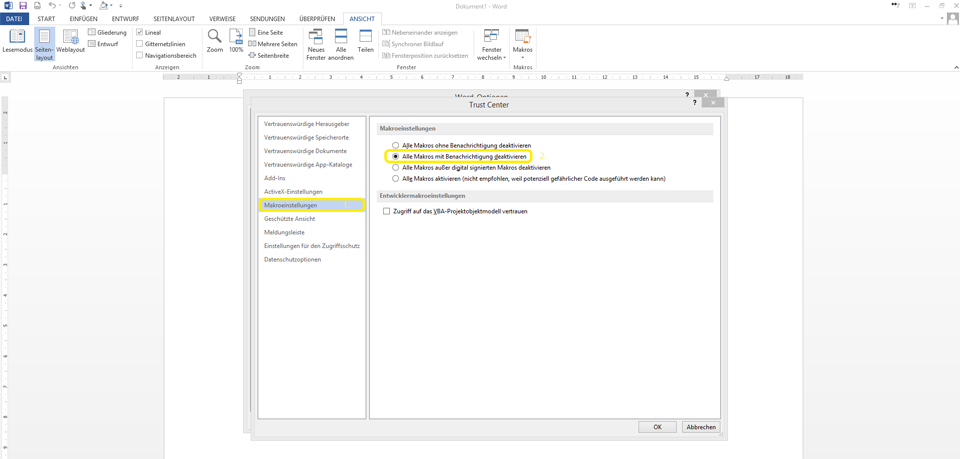

Was ist jetzt zu tun?

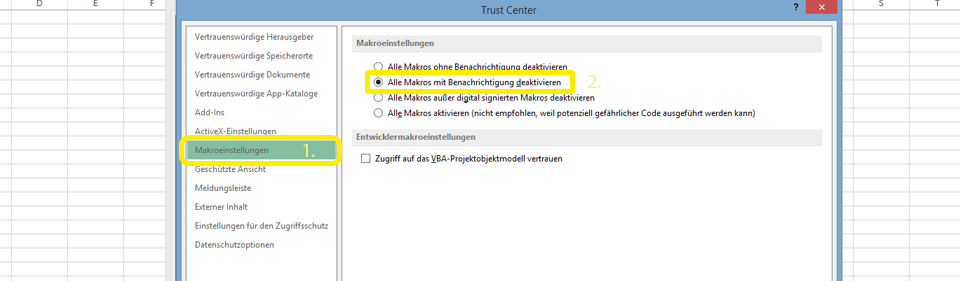

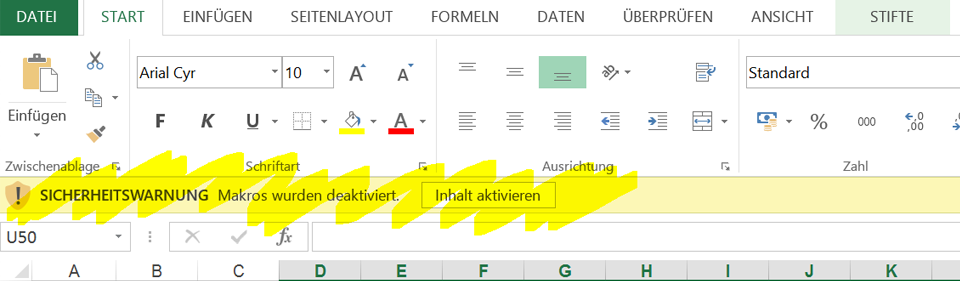

Zwischenzeitlich sind Updates für den „Microsoft Malware Protection Engine“ verfügbar, welche laut Windows bei den meisten Usern über das Autoupdate „automatisch“ installiert werden. Sicher sind die Versionen „Microsoft Malware Protection Engine 1.1.13704.0 oder höher. Um auf Nummer sicher zu gehen – sollten Sie anstehende Updates zeitnah ausführen.

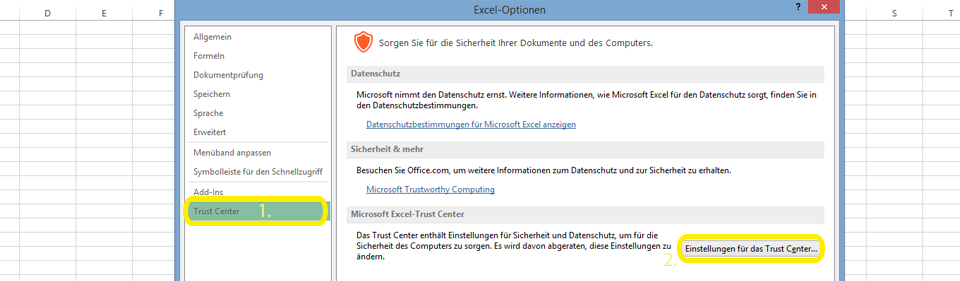

Wie kann ich überprüfen ob ich verwundbar bin?

Microsoft hat bereits eine Anleitung veröffentlicht, wie Sie in Ihren Systemen prüfen können ob die Software auf dem neuesten Stand ist. Die jeweiligen Anleitungen finden Sie auf der Microsoft-Webseite.