Unsere Wirtschaft wird angegriffen – und das Ziel sind Sie als Mitarbeiter selbst! Diebstahl, Spionage, Sabotage: Neun von zehn Unternehmen wurden bereits Opfer. Erpressung, Systemausfälle und Betriebsstörungen sind die Folge und viele Unternehmen sehen ihre geschäftliche Existenz bedroht. Dies geht aus den Grundlagen einer Umfrage hervor, die der Digitalverband Bitkom durchgeführt hat [1].

Unsere Erfahrungen aus der Praxis bestätigen die stark zunehmende Anzahl von Schadensfällen mit der Tragweite bis hin zur Insolvenz. Und auch das Bundesamt für Informationssicherheit warnt: Die Kreativität von Phishing-Betrügern ist schier grenzenlos! Beinahe täglich beobachtet das BSI neue Varianten mit phantasievoll erfundenen „Märchen“. Sie basieren meist auf einer dieser Gedankenspiele für das Handlungsmuster:

- Täter knüpfen an aktuellen Ereignissen an, um ihren Lügen den Anschein von Glaubwürdigkeit zu verleihen.

- Mit der Aussicht auf einen Bonus, einen Gewinn oder einen lukrativen Auftrag sollen Sie persönlicher Informationen preisgeben oder irgendwo eingeben.

- Durch Tat-Vorwurf eines Fehlverhaltens (oft „horizontal“), wird ein schlechtes Gewissen erzeugt. Betrüger manipulieren Ihr Verhalten, indem Sie sich ertappt fühlen sollen.

Dazu kommen seit jeher Betrugsversuche an Kunden von Banken und Zahlungsdienstleistern mit den Dauerbrennern:

- „Sicherheitsüberprüfung“

- „Ihre Daten sind veraltet“

- „Ihr Konto wurde eingeschränkt“

Natürlich erkennen Sie diese E-Mails und löschen diese ohne weiteres Nachdenken. Was aber wenn in einer plausiblen Situation tatsächlich etwas „echt sein könnte“? Wir beobachten zunehmend individuelle Phishing-Mails, in denen sich der Absender mit dem richtigen Namen Ihres Chefs ausgibt. Oder als Lieferant, der dann irgendwann eine neue Bankverbindung mitteilt. Schon mal „komische“ Mails von einem Interessenten erhalten, den Sie als Firma wirklich auf Google finden?

Nur Mut!

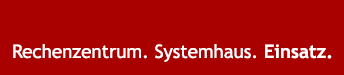

Es ist einfacher, als Sie glauben! Wenn sich Ihr Bauch bei Ihrem Verstand anmeldet … Dann hat er meistens Recht! An diesen Merkmalen können Sie Phishing-Mails entlarven:

- = Unbekannte Person oder kein persönlicher Ansprechpartner als Absender

- = Verteiler-Listen als Empfänger; die eigene E-Mail-Adresse wird nicht angezeigt

- = Handlungsaufforderung (oft mehrfach, oft dringend)

- = Unpersönliche Anrede

- = Seltsame Sonderzeichen; falsche Zeichen (Täuschung von Spam-Filtern)

- = Untypische Redewendungen oder Satzbauten

- = Fehler in der Rechtschreibung und Grammatik

- = Link verweist auf eine unbekannte Adresse oder anderen Anbieter

- = Datei im Anhang (entweder Schadcode oder Download zu Schadcode

Was steckt dahinter?

Was passiert, falls Sie versehentlich doch einen Anhang oder einen Link anklicken? Das Öffnen einer Schad-Code kann unmittelbar ernste Folgen haben (egal ob aus einem Datei-Anhang oder von einem Download-Link). Vermeiden Sie es, einen Anhang oder einen Download zu öffnen, den Sie nicht explizit angefordert haben bzw. der von unbekannten Ansprechpartnern kommt! Machen Sie sich z.B. jetzt („vorher“!) bewusst:

- Wie wollen Sie mit Dateien umgehen, die Sie in einer E-Mail-Bewerbung erhalten.

- Wem wollen Sie vertrauen? Einer Firma, die Sie kennen, jedoch deren Mitarbeiter Sie (noch) nicht kennen? Oder nur einem bekannten Ansprechpartner?

Wenn Sie ungewöhnliche Aktivitäten beobachten, schalten Sie den PC und ziehen Sie Strom- und Netzwerkkabel ab! Ungewöhnlich bedeutet: Änderungen an Dateien auf Ihrer Festplatte oder im Netzwerk, z.B. wenn Dateien verschwinden, neue kryptische Dateien auftauchen oder wenn Dateien ihr Ikon ändern (z.B. im Ordner „Eigene Dateien“ oder auf dem „Desktop“).

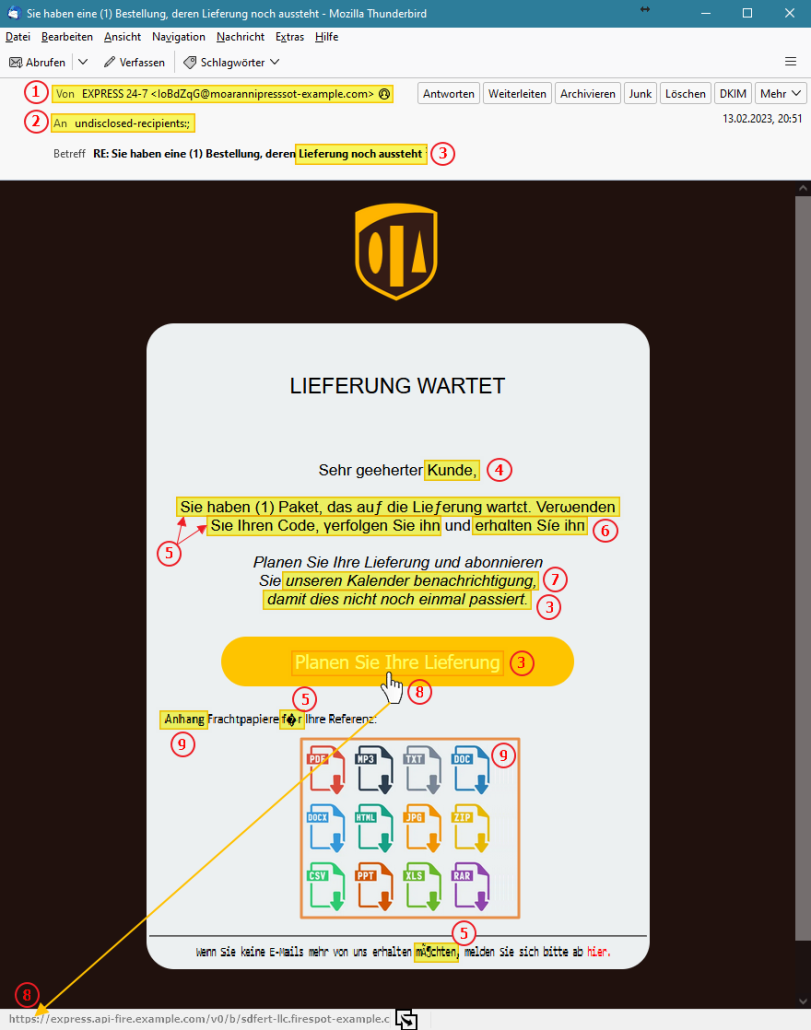

Falls Sie auf einen Link geklickt haben, der auf eine präparierte Webseite führt:

Oft erkennen moderne Browser im Phishing-Filter, dass es sich um eine betrügerische Seite handelt. Spätestens jetzt sollten Sie nicht weiter versuchen, die Ziel-Seite öffnen. Schließen Sie stattdessen das Fenster!

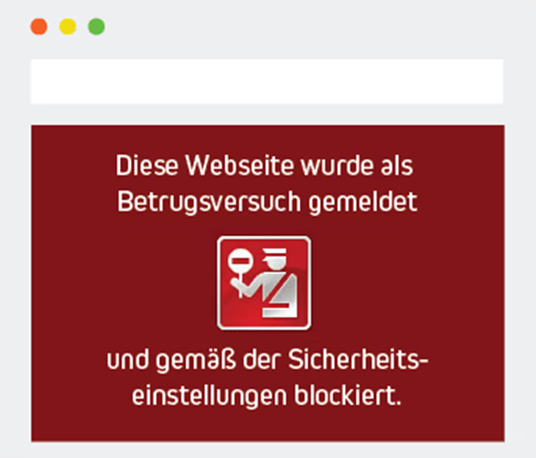

Wenn sich die Seite öffnet und Sie erwarten den Anbieter (z.B. Ihre Bank oder einen Paketdienst), dann prüfen Sie die Adress-Zeile („URL“) in Ihrem Browser. Die Adresse muss immer mit https:// beginnen und verschlüsselt sein! Als fortgeschrittener Anwender können Sie jetzt die Signatur und den registrierten Anbieternamen anhand der digitalen Signatur überprüfen und so die Identität Ihres (vermeintlichen) Vertragspartners abgleichen. Wenn Sie unsicher sind: Anruf im IT-Support – wir helfen Ihnen sehr gerne und der kurze Zeitaufwand führt zu mehr Sicherheit.

In der Adresszeile erkennen Sie auch oft falsche Phishing-URLs. Sie erkennen echte URLs oft sehr einfach:

- Falsch: http://vr-bank-datenschutz.org

Richtig: https://www.sparkasse.de oder https://www.sparkasse-koelnbonn.de

- Falsch: https://www.paypal-kontosicherheit.de

Richtig: https://www.paypal.com oder https://www.paypal.com/de/

- Falsch: https://123.45.67.222/amazon.de

Richtig: https://www.amazon.com oder https://www.amazon.de

- Falsch: http://api-cloud-worx.com/zj7sjmk32j/banking-postbank.de

Richtig: https://banking.postbank.de/

Und, was, wenn Sie Ihre Login-Daten doch schon eingegeben haben?

Wenn Sie Zahlungsdaten weitergegeben haben:

- Sperren Sie Ihr Bankkonto.

- Kontrollieren Sie die Umsätze Ihres Bankkontos und setzen Sie sich mit Ihrer Bank in Verbindung.

- Nutzen Sie nach der Entsperrung ausschließlich neue Passwörter und PINs für Ihr Konto.

Wenn Sie Zugangsdaten zu anderen Konten, z.B. Online-Shops, weitergegeben haben:

- Vergeben Sie ein neues Passwort.

- Nehmen Sie Kontakt mit dem Anbieter auf.

- Überprüfen Sie zudem, ob Zahlungsdaten betroffen waren und nehmen Sie dementsprechend auch Kontakt mit Ihrer Bank auf.

Wenn Sie Zugangsdaten zu Ihrem E-Mail-Konto weitergegeben haben:

- Vergeben Sie ein neues Passwort.

- Es kann sein, dass mit dem Zugang zu Ihrem E-Mail-Postfach auch die Zugänge anderer Online-Dienste kompromittiert sind und beispielsweise geändert oder übernommen wurden.

- Deswegen müssen Sie diese ebenfalls zurücksetzen. Das gilt für Online-Profile, mit denen Sie sich bei anderen Diensten, z.B. einem Online-Shop, anmelden können.

| Hinweis: Vergeben Sie für alle Online-Account-Zugänge jeweils unterschiedliche Passwörter. Passwort-Manager können dabei hilfreich sein. |

Sicher leben!

Als erfahrener Benutzer schützen Sie sich online – das ist sogar ziemlich einfach:

- [Technischer Schutz] Führen Sie Aktualisierungen von Software und Betriebssystemen auf allen Geräten immer sofort durch und installieren Sie Antivirenprogramme.

- [Persönliche Einstellung] Seien Sie skeptisch! Ihre Bank, Diensteanbieter oder Behörden

bitten niemals per E-Mail um persönliche Daten. Erst recht um keine Passwörter und Geheimnummern. - [Persönliche Einstellung] Nutzen Sie zu Ihrer Bank, Diensteanbieter oder Behörden nur den Link aus Ihrer Bookmark-Sammlung (Lesezeichen!). Fremde Links, die zwar ähnlich aussehen (insb. in E-Mails), sind häufig manipuliert.

- [Persönliche Einstellung] Bei Zweifeln lassen Sie sich die Echtheit einer E-Mail vom Absender telefonisch bestätigen. Nutzen Sie dafür die Telefonnummer aus Ihrem eigenen Adressbuch oder recherchieren Sie über das Internet. Angegebene Kontaktdaten aus derselben, verdächtigen E-Mail können ebenfalls manipuliert sein.

- [Persönliche Einstellung] Vorsicht bei Datei-Anhängen oder Download mit Endungen wie .exe oder .scr. Diese führen möglicherweise direkt Schadsoftware aus. Manchmal werden Sie auch durch Doppelendungen wie „Dokument.pdf.exe“ in die Irre geführt.

- [Technischer Schutz] Aktivieren Sie in der mail-connect Cloud für Ihr Postfach den Filter für schadhaft ausführbare Programme: Kunden-Portal (https://portal.all-connect.net/) -> Postfach-Verwaltung -> Reiter „Hygiene“ -> „Anti-Virus“ aktivieren und „Verdächtige Dokumente blocken“ aktivieren.

- [Technischer Schutz] Verwenden Sie für wichtige Zugänge eine Zwei-Faktor-Authentisierung. Durch die zweite Stufe können Kriminelle nicht mehr auf Ihre Daten zugreifen, selbst wenn sie Ihr Passwort erbeutet haben.

IT-Analyse, Cyber-Schulung und PräventionWir helfen Ihnen unseren IT-Service und bringen Struktur in Ihre technischen organisatorischen Abläufe. Mit unseren Managed Service Optionen schaffen Sie den „roten Faden“ der Sicherheit in Ihrer Organisation: • Phishing-Kampagnen testen den Stand in Ihrer Organisation |

Weiterführende Links:

- Informationen zum Schutz vor Betrüger-E-Mails: https://www.bsi-fuer-buerger.de/phishing

- Sammlung von Beispielen der Verbraucherzentrale: https://www.verbraucherzentrale.de/geld-versicherungen/phishingradar-archiv-71872

- [1] Quelle – Umfrage des Digitalverband Bitkom: https://www.bitkom.org/Presse/Presseinformation/Angriffsziel-deutsche-Wirtschaft-mehr-als-220-Milliarden-Euro-Schaden-pro-Jahr